Noch bevor die Verordnung (EU) Nr. 910/2014 über elektronische Identifizierung (eID) und Vertrauensdienste für elektronische Transaktionen im Binnenmarkt (eIDAS) am 1. Juli 2016 in vollem Umfang in Kraft getreten ist, hatte sich ein gesamteuropäisches Expertenteam unter der Leitung der Ruhr-Universität Bochum und der ecsec GmbH im EU-finanzierten FutureTrust Projekt zusammengefunden, um die Bereitstellung und Nutzung elektronischer Identifizierungs- (eID) und Vertrauensdienste (Trust Services) zu erleichtern. In mehr als drei Jahren intensiver Forschungs- und Entwicklungsarbeit sind im FutureTrust-Projekt zahlreiche bemerkenswerte Innovationen entstanden, die nun einer breiten Öffentlichkeit zugänglich gemacht und im vorliegenden Blogbeitrag im Überblick vorgestellt werden.

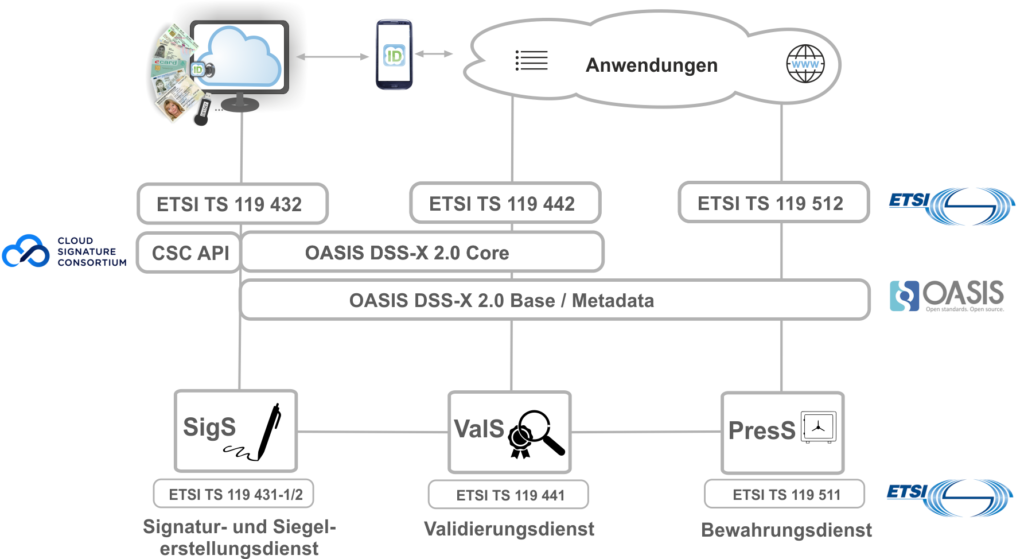

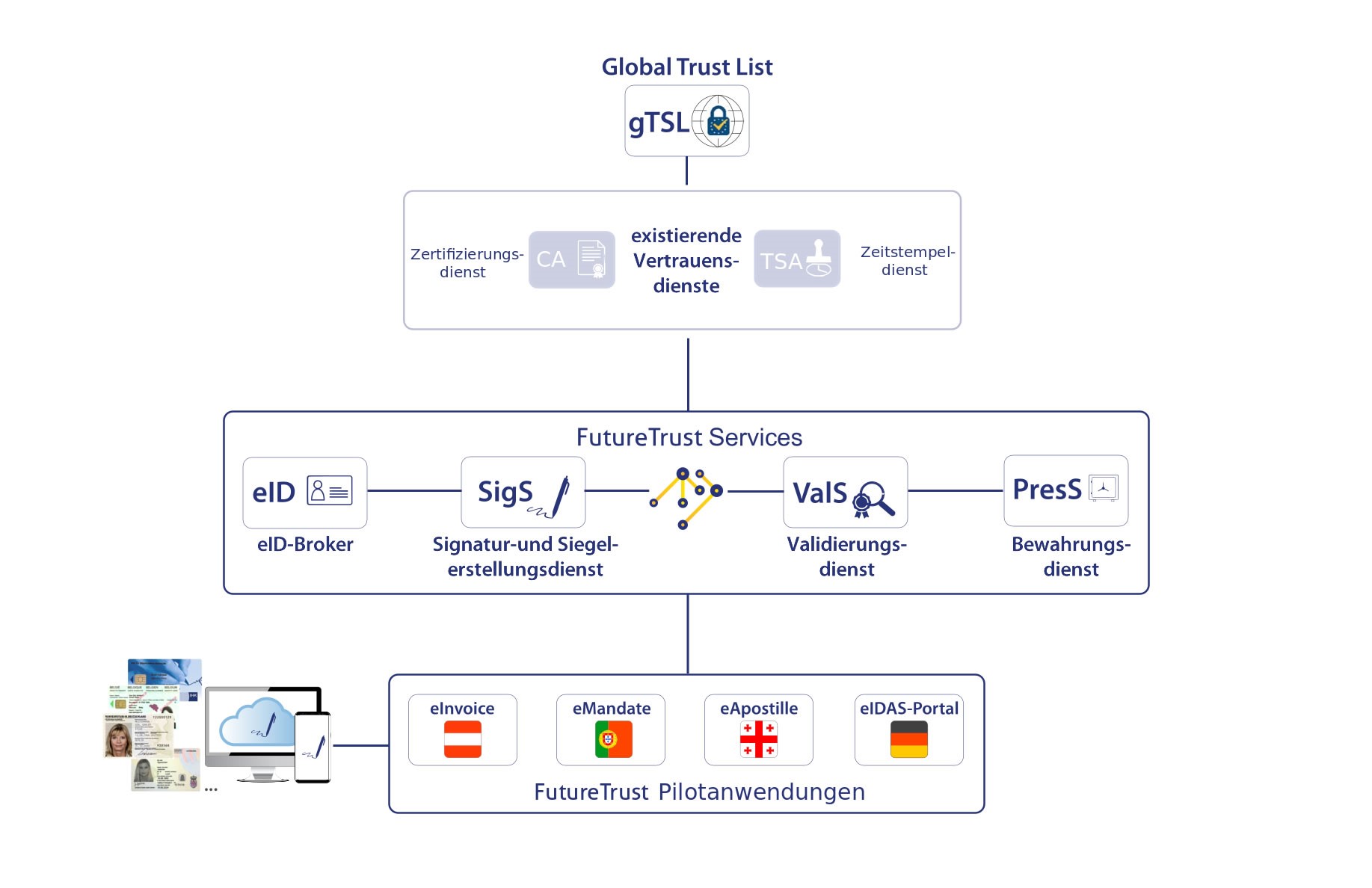

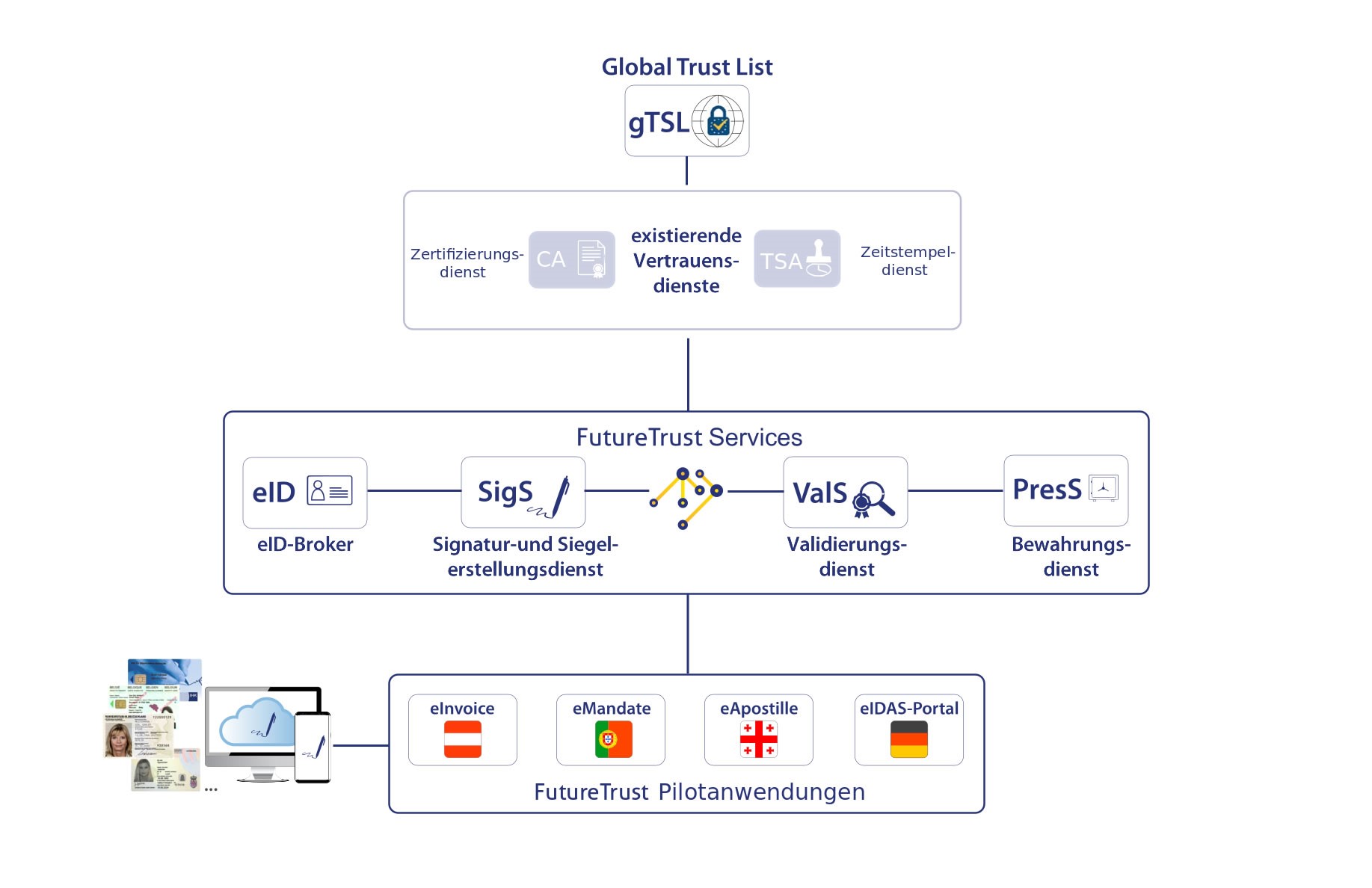

Überblick über die FutureTrust Systemarchitektur

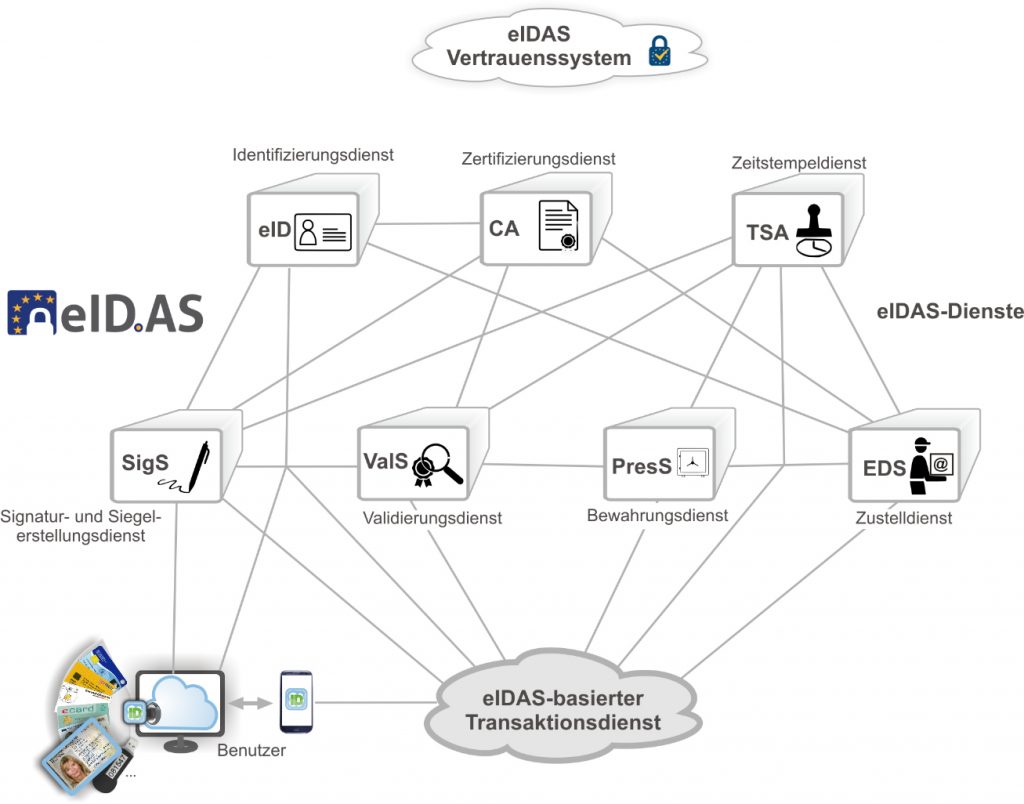

Wie in der obigen Abbildung dargestellt, adressiert das FutureTrust Projekt große Teile des eIDAS-Ökosystems und integriert verschiedene FutureTrust Services und FutureTrust Pilotanwendungen sowie die „Globale Vertrauensliste“ (Global Trust List), die Informationen über Anbieter von Vertrauensdiensten in den europäischen Mitgliedstaaten und darüber hinaus liefert.

Es gibt die folgenden wesentlichen FutureTrust Services

- den gesamteuropäischen eID-Broker (eID-Broker, eID),

- den Signatur- und Siegelerstellungsdienst (Signature Generation & Sealing Service, SigS),

- den Validierungsdienst (Validation Service ValS),

- den Bewahrungsdienst (Preservation Service PresS),

und die folgenden FutureTrust Pilotanwendungen

- ein portugiesischer Dienst für elektronische SEPA-eMandate (eMandate),

- ein österreichischer Dienst für elektronische Rechnungen (eInvoice),

- ein georgischer Dienst für elektronische Apostillen (eApostille) und

- das deutsche eIDAS-Portal, mit dem nach einer eID-basierten Identifizierung Zertifikate ausgestellt werden können.

Hintergrund, Motivation und Probleme – sowie Lösungen von FutureTrust!

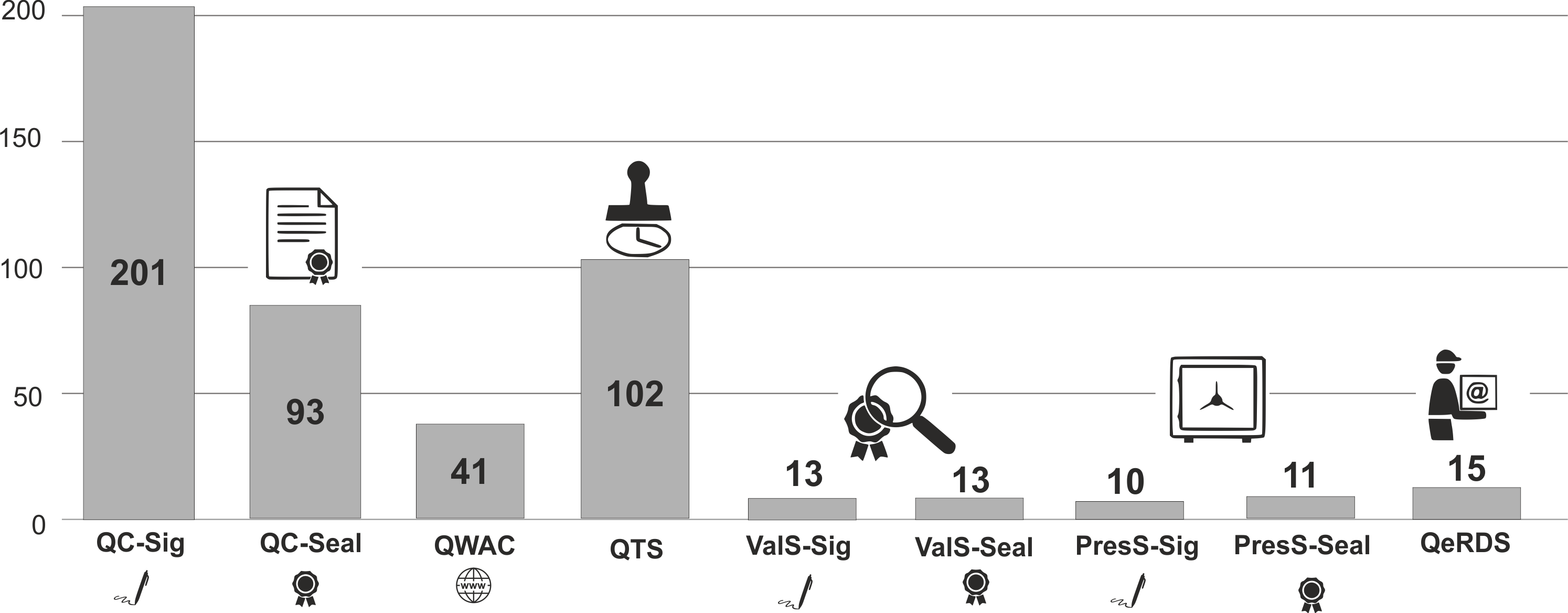

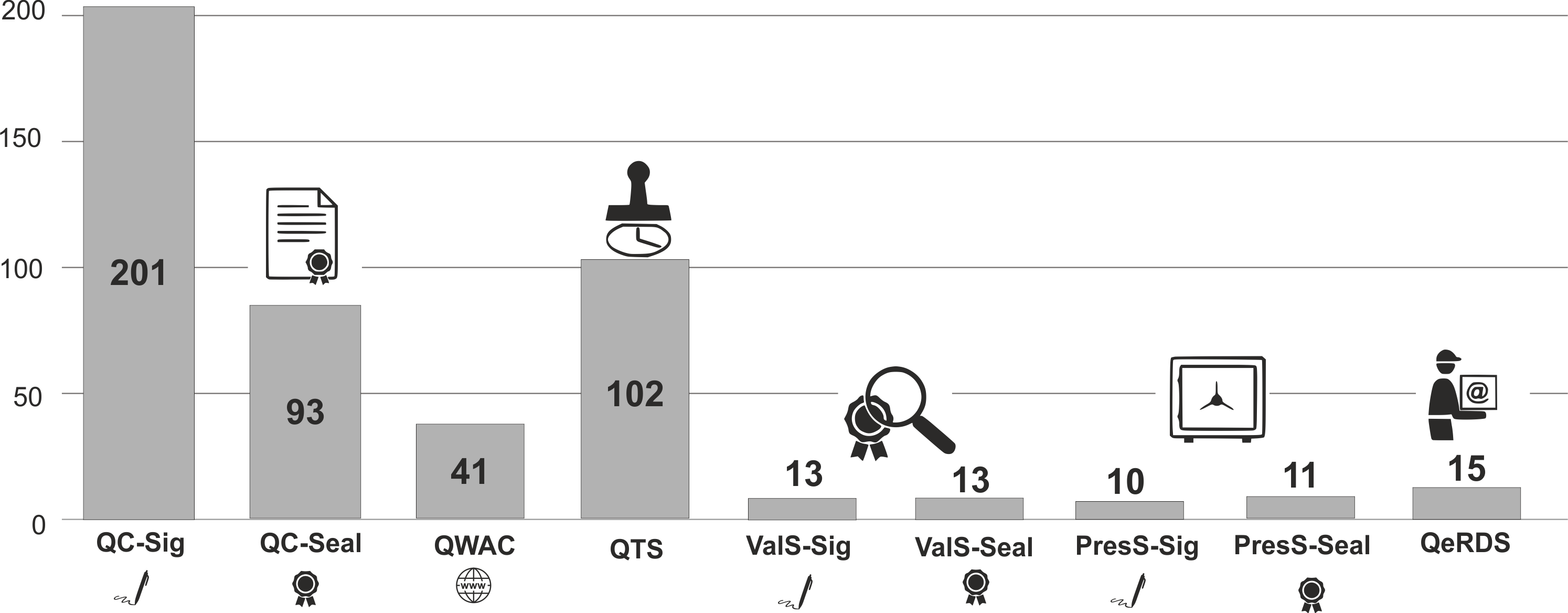

Wie in der Abbildung unten dargestellt, gibt es derzeit[1] rund 200 Vertrauensdiensteanbieter (QTSP) in Europa, die qualifizierte Zertifikate für elektronische Signaturen ausstellen sowie etwa 100 Anbieter von qualifizierten Zeitstempeln.

Damit ist das „eIDAS-Ökosystem“ hinsichtlich dieser grundlegenden Vertrauensdienste, die bereits vor dem Inkrafttreten der eIDAS-Verordnung existierten, sehr gut entwickelt. In ähnlicher Weise gibt es inzwischen in Europa eine beachtliche Zahl von Anbietern für qualifizierte Zertifikate zur Ausstellung elektronischer Siegel (93) bzw. Webseiten-Authentifizierung (41), so dass die Marktentwicklung hier auf einem guten Weg zu sein scheint. Auf der anderen Seite gibt es bislang nur sehr wenige Anbieter von qualifizierten Validierungs- (13), Bewahrungs- (10 bzw. 11) oder Einschreiben-Zustelldiensten (15) und die – gerade in Verbindung mit der Fernsignatur – sehr vielversprechende Option zur Ausstellung von qualifizierten Zertifikaten auf Basis einer geeigneten elektronischen Identifizierung (Art. 24 (1) (b) eIDAS-Verordnung) scheint bislang noch nicht praktisch umgesetzt und am Markt verfügbar zu sein.

In Erwartung dieser absehbaren Entwicklung hat das FutureTrust Projekt auf den Erfahrungen und Vorarbeiten aus einschlägigen Vorprojekten (wie z.B. STORK, STORK 2.0, FutureID, e-SENS, SD-DSS, Open eCard, OpenPEPPOL und SkIDentity) aufgebaut, um so die bestehenden Lücken durch Adressieren der folgenden Probleme (P1-P6) so weit wie möglich zu schließen und maßgeschneiderte Lösungen (->) anzubieten:

- Kein Open Source Validierungsdienst -> der FutureTrust Validierungsdienst (ValS)

- Kein standardisierter Bewahrungsdienst -> der FutureTrust Bewahrungsdienst (PresS)

- Keine eID-basierte Zertifikatsausstellung -> das eIDAS-Portal der deutschen Universitäten

- Kein universeller Signaturerstellungsdienst -> der FutureTrust Signatur- und Siegelerstellungsdienst (SigS)

- Grenzüberschreitende und außereuropäische Transaktionen sind eine Herausforderung -> der gesamteuropäische eID-Broker

- Grundlegender Forschungsbedarf im Bereich Sicherheit, Vertrauen und Vertrauenswürdigkeit

P1. Kein Open Source Validierungsdienst -> der FutureTrust Validierungsdienst (ValS)

Viele derzeit verfügbare Komponenten zur Prüfung elektronischer Signaturen und Siegel sind

- auf bestimmte Dokument- und Signaturformate eingeschränkt (beispielsweise unterstützt der kostenfrei verfügbare Adobe Reader nur die Prüfung von elektronischen Signaturen und Siegeln im PAdES-Format gemäß ETSI EN 319 142),

- leicht angreifbar und/oder

- proprietäre Komponenten, deren Quellen nicht öffentlich verfügbar sind,

so dass die Vertrauenswürdigkeit eines Prüfungsergebnisses nur sehr schwer eingeschätzt werden kann.

Außerdem, wie in der Abbildung oben dargestellt, gibt es bislang in Europa nur sehr wenige qualifizierte Validierungsdienste für qualifizierte elektronische Signaturen oder Siegel.

Vor diesem Hintergrund hat das FutureTrust-Projekt, einen umfassenden Validierungsdienst (ValS) entwickelt, der fortgeschrittene elektronische Signaturen und Siegel (AdES) sowie zugehörige Signaturobjekte, wie z.B. X.509 Zertifikate oder Evidence Records, auf Basis konfigurierbarer Signaturprüfungsrichtlinien („Signature Validation Policies“) unterstützt und das Validierungsergebnis in einem maschinenlesbaren XML- oder JSON-basierten Validierungsbericht zurückgibt (vgl. ETSI TS 119 102-2 und OASIS DSS v1.0 Comprehensive Multi-Signature Verification Report Profile).

|

Format

|

Standard

|

Beschreibung

|

|

CAdES

|

ETSI EN 319 122

|

ASN.1-basierte Signatur auf Basis der „Cryptographic Message Syntax„

|

|

XAdES

|

ETSI EN 319 132

|

XML-basierte Signatur auf Basis der „XML Digital Signature„

|

|

PAdES

|

ETSI EN 319 142

|

in PDF-Dokument eingebettete CAdES-Signatur

|

|

JWS

|

RFC 7515

|

JSON-basierte Signatur für Webanwendungen, zukünftig ebenso JAdES

|

|

X.509

|

X.509

|

Ermöglicht die Überprüfung des Status und der Vertrauenswürdigkeit eines X.509-Zertifikats (siehe auch RFC 5280) anhand einer geeigneten Vertrauensliste.

|

|

ERS

|

RFC 4998

|

Evidence Records, die es ermöglichen, effiziente Nachweise der Existenz bestimmter Daten zu einem bestimmten Zeitpunkt zu erbringen.

|

Weitere Details zum FutureTrust Validation Service (ValS), der in Kürze als Open Source zur Verfügung gestellt wird, werden in einem kommenden Blogbeitrag veröffentlicht.

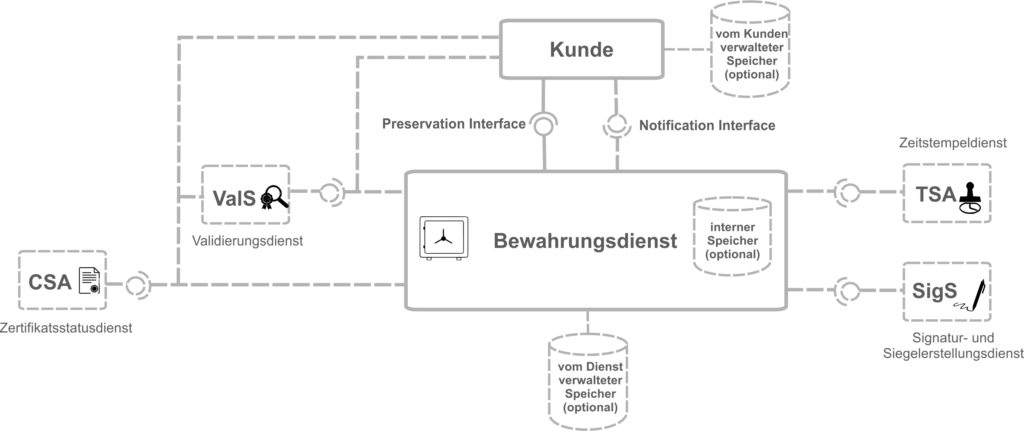

P2. Kein standardisierter Bewahrungsdienst -> der FutureTrust Bewahrungsdienst (PresS)

Die wohlbekannte Tatsache, dass signierte Objekte ihren Beweiswert verlieren, wenn kryptographische Algorithmen schwach werden, stellt Anwendungen, die die Aufrechterhaltung der Integrität und Authentizität signierter Daten über lange Zeiträume – oder sogar für die Ewigkeit – erfordern, vor sehr große Herausforderungen. Während die technische Richtlinie BSI TR-03125 (TR-ESOR) bereits vor FutureTrust erste spezifische Komponenten für den Beweiswerterhalt spezifiziert hat, sind die entsprechenden ETSI-Standards für Bewahrungsdienste (vgl. beispielsweise ETSI TS 119 511 und ETSI TS 119 512) eben erst fertig gestellt worden.

Vor diesem Hintergrund waren ausgewählte Experten des FutureTrust Teams aktiv an der einschlägigen Standardisierungsarbeit in OASIS DSS-X und ETSI ESI beteiligt, so dass das FutureTrust Projekt in der Lage war, eine vertrauenswürdige Referenzimplementierung des Europäischen Standards für Bewahrungsdienste zu schaffen.

Weitere Details zum FutureTrust Bewahrungsdienst (PresS) werden in einem kommenden Blogbeitrag veröffentlicht.

P3. Keine eID-basierte Zertifikatsausstellung -> das eIDAS-Portal der deutschen Universitäten

Vor der Ausstellung eines qualifizierten Zertifikats an eine natürliche oder juristische Person, müssen gemäß Art. 24 der eIDAS-Verordnung die Identität und gegebenenfalls spezifische Attribute des Zertifikatsinhabers überprüft werden. Darüber hinaus existieren auch ähnliche Anforderungen an die Ausstellung von nicht qualifizierten Zertifikaten, die innerhalb der Public-Key-Infrastruktur des Deutsches Forschungsnetzes (DFN-PKI) ausgegeben werden. Diese Infrastruktur, die nach ETSI EN 319 411-1 auditiert ist, kann für verschiedene Zwecke – d.h. neben der elektronischen Signatur auch zur E-Mail-Verschlüsselung, Authentifizierung und für die Absicherung von Webseiten – genutzt werden. Neben der persönlichen Identifizierung vor Ort (Art. 24 (1) a)), erlaubt die eIDAS-Verordnung auch die Identifizierung per eID (Art. 24 (1) b)), per qualifizierter Signatur bzw. per qualifiziertem Siegel (Art. 24 (1) c)) oder über sonstige, national anerkannte, Identifizierungsmethoden mit gleichwertiger Sicherheit (Art. 24 (1) d)). Während die wachsende Zahl der notifizierten eID-Systeme und die Verfügbarkeit des gesamteuropäischen eID-Brokers die Verwendung von eID-Mitteln für die Identitätsprüfung bei der Zertifikatsregistrierung nahe legen, scheint diese Option in der Praxis noch nicht verfügbar zu sein. Vor diesem Hintergrund hat das FutureTrust- Projekt ein intelligentes eID-basiertes System zur Zertifikatsregistrierung entwickelt, das es ermöglicht, hochschulspezifische Zugangsdaten mit eID-basierter Identitätsverifizierung zu kombinieren, um am Ende einen vollständig elektronischen Prozess zur Zertifikatsverwaltung innerhalb der DFN-PKI zu erhalten.

Weitere Details zu diesem neuartigen System zur Zertifikatsverwaltung, das als „eIDAS-Portal“ der an FutureTrust teilnehmenden deutschen Universitäten bezeichnet wird, werden in einem kommenden Blogbeitrag behandelt.

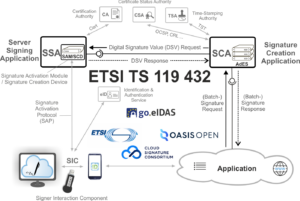

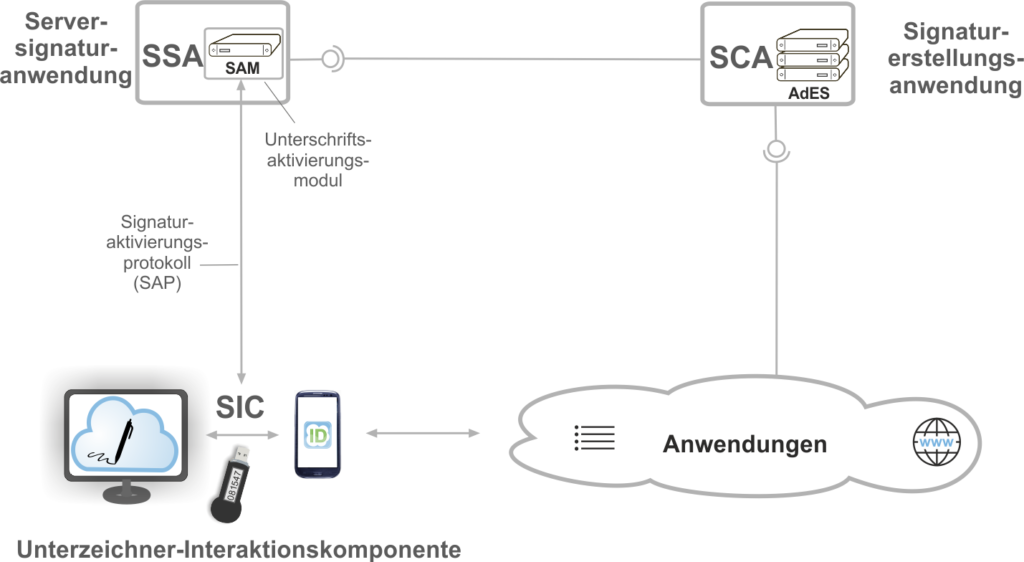

P4. Kein universeller Signaturerstellungsdienst -> der FutureTrust Signatur- und Siegelerstellungsdienst (SigS)

Auch wenn Zertifikate bereits ausgestellt sind, heißt dies noch lange nicht, dass man sie leicht zur Erstellung von Signaturen oder Siegeln in Webanwendungen nutzen kann. Einen universellen Dienst, mit dem man beliebige Chipkarten- oder Fernsignatur-basierte Zertifikate unterschiedlicher Anbieter nutzen könnte, gibt es bislang scheinbar nicht. Durch das von LuxTrust S.A. in Zusammenarbeit mit dem FutureTrust-Partner ecsec GmbH entwickelte ChipGateway-Protokoll und die Erweiterung und Anpassung des Protokolls und der Architektur zur Unterstützung der Besonderheiten des deutschen Personalausweises sowie der jüngst bei OASIS DSS-X und ETSI ESI entwickelten Signaturstandards, sind hier wichtige Grundlagen für den im FutureTrust-Projekt anvisierten universellen Signaturerstellungsdienst geschaffen worden.

Weitere Details zum der FutureTrust Signatur- und Siegelerstellungsdienst (SigS) sowie den dazugehörigen Standards von OASIS und ETSI werden in einem kommenden Blogbeitrag behandelt.

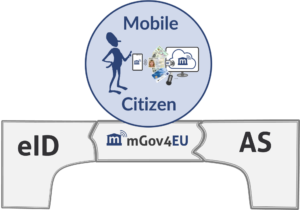

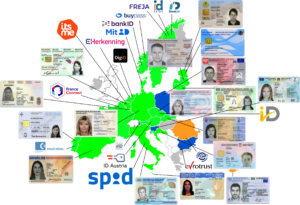

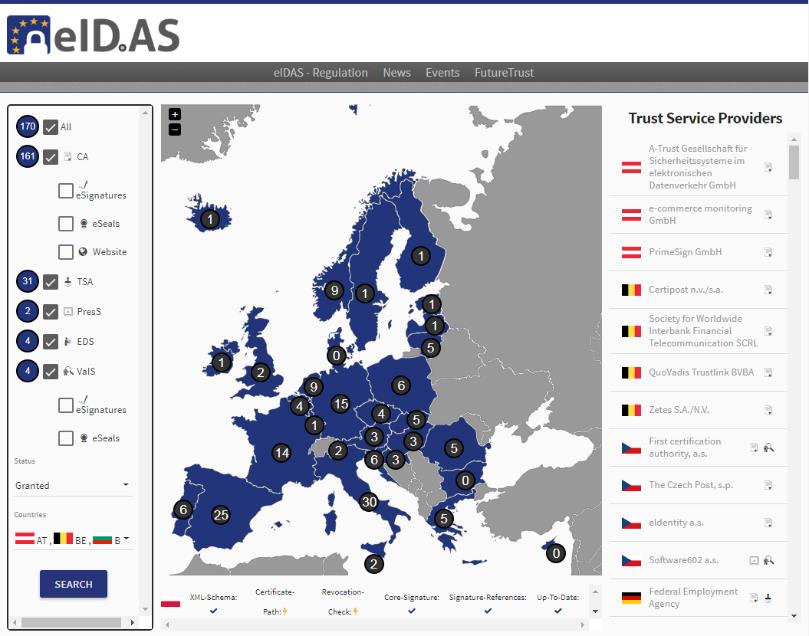

P5. Grenzüberschreitende und außereuropäische Transaktionen sind eine Herausforderung -> der gesamteuropäische eID-Broker

Kapitel II der eIDAS-Verordnung, das sich mit eID-Systemen befasst, zielt auf die Schaffung eines standardisierten einheitlichen Interoperabilitätsrahmen mit klar definierten Prozessen, Sicherheitsstufen, Mindestanforderungen und Schnittstellen ab, beabsichtigt aber nicht, die jeweiligen nationalen eID-Systeme zu vereinheitlichen. Dabei können die EU-Mitgliedstaaten ihr nationales eID-System notifizieren, so dass die entsprechenden eID-Mittel europaweit auf einem bestimmten Sicherheitsniveau anerkannt werden, nachdem eine sorgfältige Prüfung („Peer Review“) durchgeführt wurde und das förmliche Notifizierungsverfahren mit einer Veröffentlichung im Amtsblatt der Europäischen Union abgeschlossen wurde (siehe beispielsweise 2019/C 150/06). Für die technische Umsetzung des eID-Rahmenwerks sind so genannte „eIDAS-Knoten“ vorgesehen, die bei grenzüberschreitenden Prozessen zwischen den Anwendungs- und Authentifizierungsdiensten vermitteln. Bisher sind die vorgesehenen „eIDAS-Knoten“ noch nicht vollständig im Produktivbetrieb und das „eIDAS-Netzwerk“ auf EU-Mitgliedsstaaten und Länder des Europäischen Wirtschaftsraums beschränkt. Vor diesem Hintergrund, hat das FutureTrust-Projekt – aufbauend auf einschlägige Vorarbeiten aus FutureID und SkIDentity – einen intelligenten gesamteuropäischen eID-Broker entwickelt, der durch die europäischen Patente EP2439900 und EP2919145 geschützt ist, eine Vielzahl von Standards sowie notifizierte Identifizierungsmittel aus Deutschland, Estland, Luxemburg, Belgien und Portugal unterstützt. Die entsprechenden Details werden in einem zukünftigen Blog-Beitrag erläutert.

Während die grenzüberschreitende Identifizierung innerhalb Europas schon nicht ganz einfach ist, kommen bei der elektronischen Abwicklung von Transaktionen mit außereuropäischen Partnern weitere Herausforderungen hinzu, die auf datenschutzrechtliche Besonderheiten bei der Übermittlung personenbezogener Daten an Drittländer (vgl. DSGVO, Kapitel 5) oder bislang fehlende internationale Abkommen zur gegenseitigen Anerkennung von Vertrauensdiensten gemäß Artikel 14 der eIDAS-Verordnung zurückzuführen sind. Leider gibt es keine zur eIDAS-Verordnung vergleichbare globale Gesetzgebung, so dass im FutureTrust-Projekt entsprechende Grundlagenforschung im Bereich rechtlicher, organisatorischer und technischer Aspekte durchgeführt werden musste, die sich in entsprechenden Publikationen und dem Prototyp einer „Globalen Vertrauensliste“ (gTSL) widerspiegelt. Die gTSL ist eine Open-Source-Komponente für die vertrauenswürdige Verwaltung von Trusted Lists nach ETSI TS 119 612, die mit den anderen FutureTrust Diensten oder als eigenständiger Dienst bereitgestellt werden kann und die Gegenstand eines zukünftigen Blog-Beitrags sein wird.

P6. Grundlegender Forschungsbedarf im Bereich Sicherheit, Vertrauen und Vertrauenswürdigkeit

Die fortlaufende Sicherheitsforschung fördert regelmäßig Sicherheitsprobleme und Schwachstellen zu Tage und hinsichtlich der zentralen Begriffe „Vertrauen“ und „Vertrauenswürdigkeit“ scheint es bislang nicht einmal fundierte und allgemein akzeptierte Definitionen zu geben, ganz zu schweigen von global akzeptierten abgestuften Sicherheitsmindestanforderungen. Deshalb war es notwendig, diese grundlegenden Aspekte von „Vertrauen“ und „Vertrauenswürdigkeit“ im Rahmen des FutureTrust-Projektes wissenschaftlich zu erörtern und zu analysieren, bevor formale Modelle entwickelt werden konnten, die umfassende Vertrauensmodelle beschreiben, die letztendlich die Grundlage für den objektiven Vergleich der Vertrauenswürdigkeit verschiedener Identifizierungs- und Vertrauensdienste bildeten.

Zusammenfassung, Würdigung und Ausblick

Der vorliegende Blog-Beitrag gibt einen kompakten Überblick über die wichtigsten Probleme, die im Rahmen des FutureTrust Projekts, das am 1. Juni 2016 begann und von der Europäischen Kommission im Rahmen des EU-Rahmenprogramms für Forschung und Innovation (Horizont 2020) unter der Fördervereinbarung Nr. 700542 gefördert wurde, addressiert und gelöst wurden.

Wie oben erläutert, wurden im FutureTrust-Projekt nicht nur wichtige Grundlagen im Bereich von Sicherheit, Vertrauen und Vertrauenswürdigkeit erforscht, sondern es wurde auch der Standardisierungsprozess in zentralen Bereichen aktiv begleitet und es wurden zahlreiche Dienste entwickelt, die den Einsatz von eID und elektronischer Signaturtechnologie in realen Anwendungen erleichtern, indem sie die oben beschriebenen Probleme angegangen sind.

Die praktische Anwendbarkeit der Konzepte und Softwarekomponenten wurde in mehreren Pilotanwendungen demonstriert, wie z.B. einem portugiesischen Dienst für elektronische SEPA-eMandate, einem österreichischen Dienst für elektronische Rechnungen (eInvoice), einem georgischen Dienst für elektronische Apostillen (eApostille) und nicht zuletzt dem deutschen eIDAS-Portal, das die Ausstellung von Zertifikaten nach einer eID-basierten Identifizierung ermöglicht.

Die FutureTrust Dienste und die FutureTrust Anwendungen werden nun Schritt für Schritt der breiten Öffentlichkeit zur Verfügung gestellt und Interessenten werden ermutigt, sich mit den FutureTrust Experten in Verbindung zu setzen, um über maßgeschneiderte Lösungen für individuelle Bedürfnisse zu sprechen.

[1] Vergleicht man die aktuellen Zahlen (Juli 2019) mit den Zahlen eines aktuellen deutschen Artikels, der in der DuD 2019/04 erschienen ist, so zeigt sich, dass die Zahl der qualifizierten Vertrauensdiensteanbieter leicht wächst.